如何分辨微信分享的链接真假

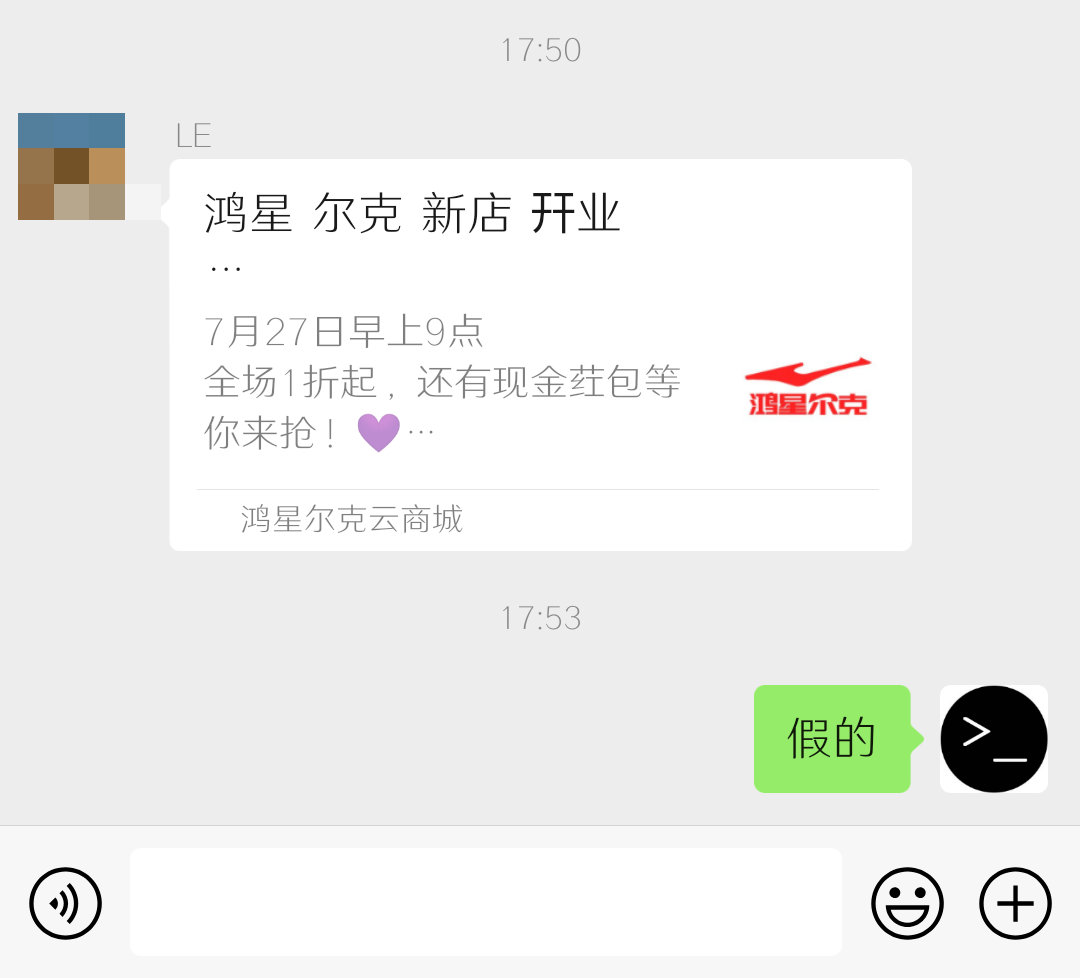

今天刚发生的新鲜事,正在码字,一个朋友忽然在群里分享了个链接。

很明显,蹭鸿星尔克的热度来搞诈骗。

第一点,正常活动分享链接,不会搞些火星文字,店名还加各种空格。

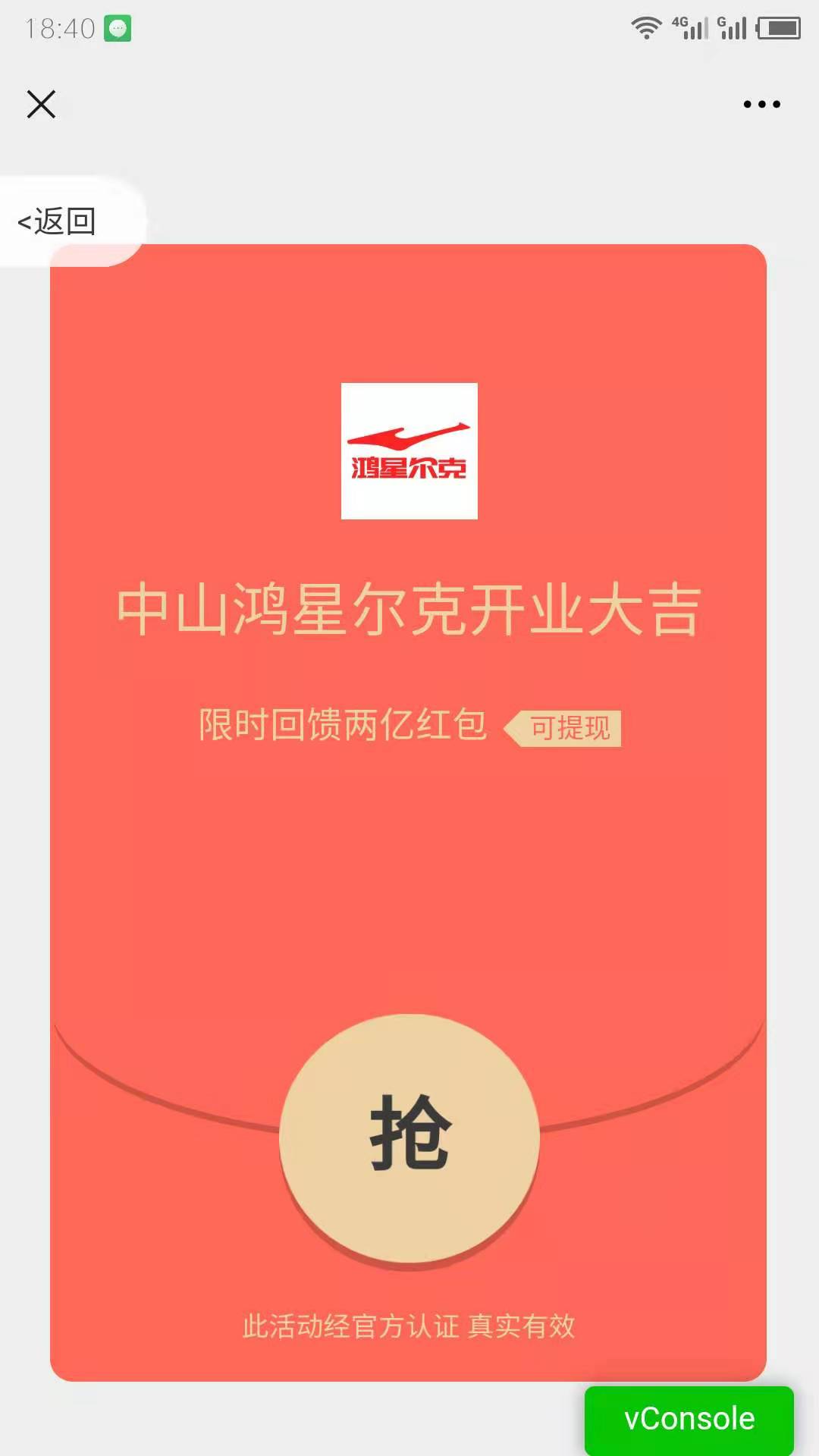

出于好奇和其它原因,点开看了一下

(注:右下角 vConsole 非页面内容)

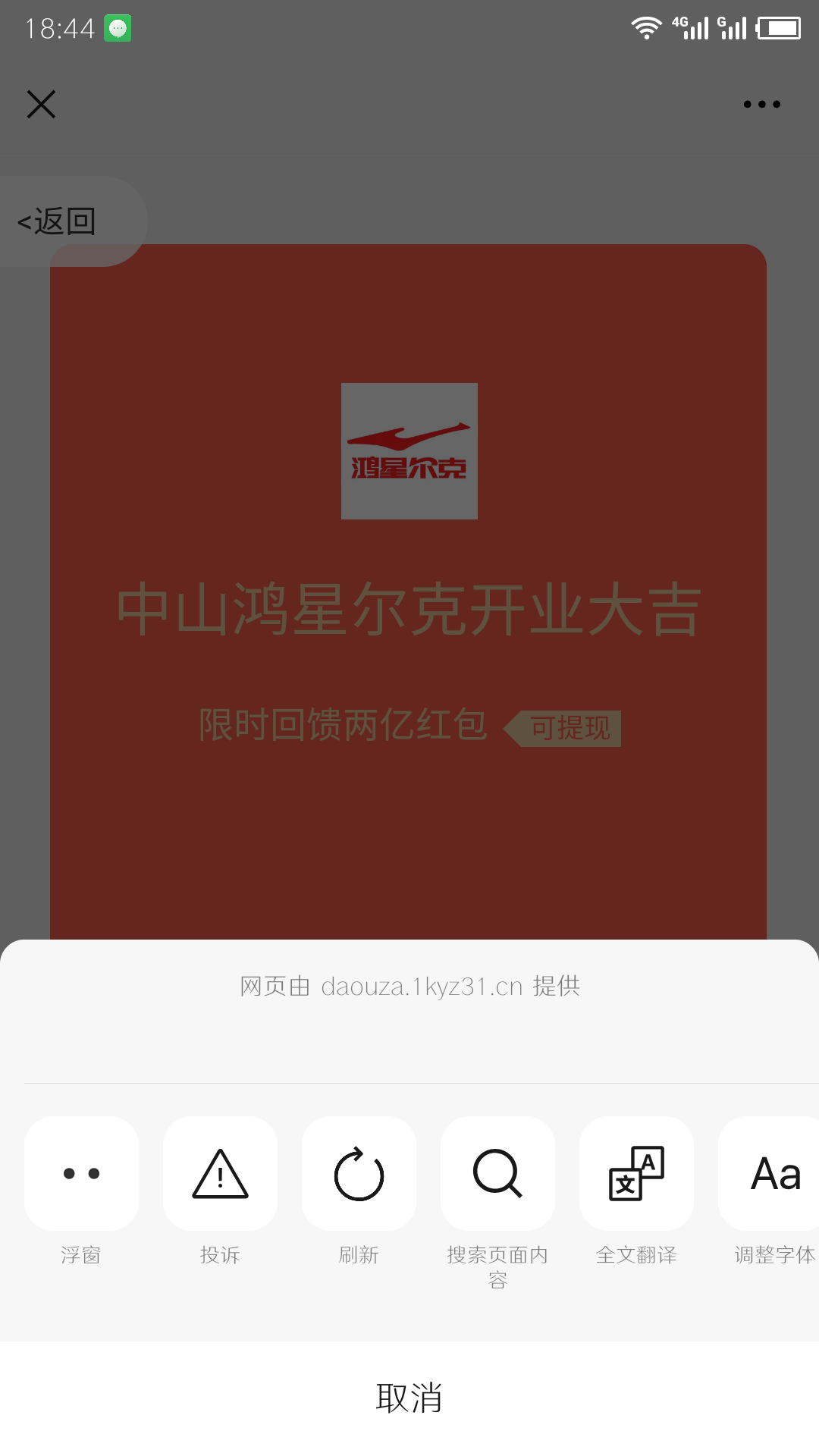

嗯,这个页面做的还蛮像回事。习惯往下拉了一下,拉不动,点右上角,屏蔽了复制链接,浏览器打开,等好几个功能,但是主域名还是直接显示在弹框上面

第二点:看域名是否正常,如页面显示是淘宝网的功能,域名大概率是 m.taobao.com 其它类似,如果域名是无意义的字母+数字 基本上就可以确定是虚假链接

查看域名有以下几种方法

1.打开页面向下滑动,如果能露出灰色底显示 "网页由 xxx.xx 提供" (这个也有可能是假的,页面代码屏蔽了默认的动作制造了个假界面,这个方法作为一个参考)

2.点击右上角,弹出框的顶部直接显示域名

3.点右上角菜单,复制链接,或在浏览器中打开到浏览器网址栏查看链接

很明显这个域名1kyz31 .cn 非常见的网购平台域名,也不像品牌公司的域名( 鸿星尔克官方域名 www.erke.com )

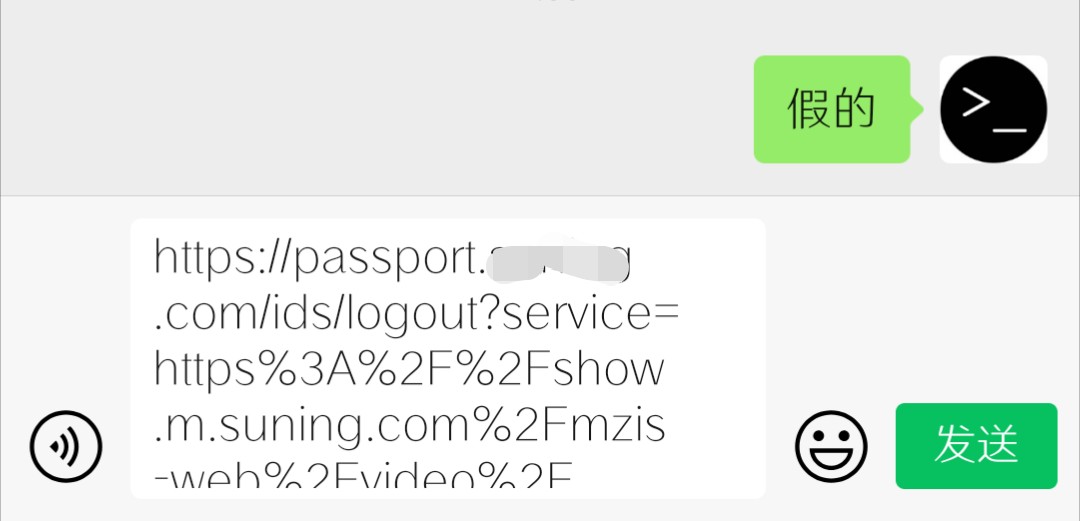

这种链接,基本上见一个举报一个,微信官方大概率会处理的。不过,我还是好奇他的起始点在哪里,因为在微信平台分享这种卡片链接,是需要权限的,至少要有一个公众号或组织,调用相关接口才可以发送这个形式的链接,如果举报的链接不是源头(中间跳转了好几次),就起不到应有的效果。

查原始链接 在手机上关掉网络,点击链接,会出现一个网络链接不可用的提示,这时候往下拉屏幕,就会显示灰色底的 网页由 xxx 提供,这个域名就是当前链接所在的域名,点右上角复制链接,粘贴到微信对话框

这就是上面的分享卡片指向的初始链接,这是个比较有名的商城平台,看网址意义,大概是退出账户的操作,可以推断出该网站有xss漏洞,至于是直接跳转到虚拟链接,还是中间又经过其它方式,还要继续验证。

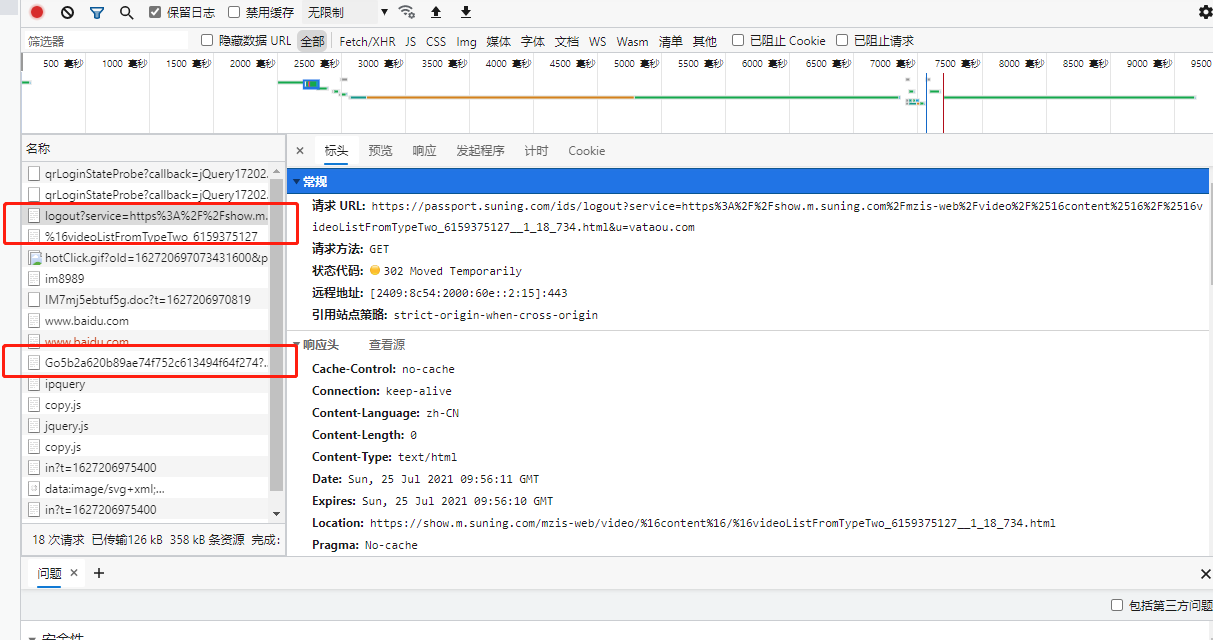

2.在电脑端打开这个卡片,右链使用默认浏览器打开。页面很迅速的跳转了几下。而且,后退按钮也不可用。不过浏览器历史会记录的,上一步已经知道是某个平台的域名,直接在地址栏输入,下面立刻就出来这个链接了,先F12打开控制台,勾选保留日志(preserve log), 再键入刚才那个链接,这次随便它跳转,日志里都会显示经过的链接。

重点链接就是这三个,第一个是起始链接,第二个是一个json接口,居然也是这个大平台内部的链接,第三个就是最终的第三方虚假网站。

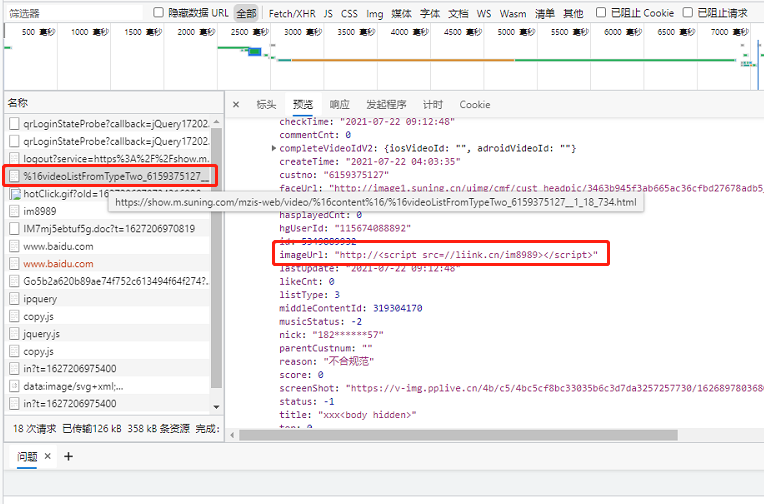

看这个json接口的输出内容

至此,问题确定清楚了,该平台资料过滤不严格,导致用户在资料中注入了 script脚本标签,在json接口输出到浏览器端时被浏览器当作html渲染,然后跳转到了非预期的虚拟链接上。